|

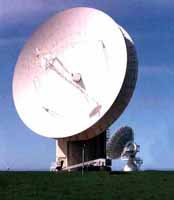

Su con le antenne, c’è Echelon

Come Internet era nato durante la Guerra

Fredda. Poi caduto il Muro il grande sistema di spionaggio

satellitare si è convertito. E ora ascolta governi,

industrie, ambientalisti e privati. Con i telefoni, le email e

i fax. Doveva restare segreto, ma un ex spia canadese ha

raccontato a tutto il mondo come funziona. Compresa l’esistenza

del supercomputer Cray II che legge 2 milioni di messaggi ogni

ora. Ma forse un modo è per difenderci c’è. Grazie ad una

insolita alleanza fra hacker e movimento no global

"Echelon doveva essere il guardiano del villaggio. Lo

hanno trasformato in un cannibale. Ma non siate paranoici:

tecnicamente non possiamo essere controllati tutti. Echelon

oggi è usato come la bomba atomica: è un ottimo

deterrente". "Echelon doveva essere il guardiano del villaggio. Lo

hanno trasformato in un cannibale. Ma non siate paranoici:

tecnicamente non possiamo essere controllati tutti. Echelon

oggi è usato come la bomba atomica: è un ottimo

deterrente".

(Fred Stock, ex spia canadese detto "Quick Ear"

,Orecchio-Lampo)

"Mandare in giro posta elettronica non criptata è

come spedire lettere senza la busta"

(Presidente Comitato di inchiesta del parlamento europeo,

Gerhard Schmid)

"Gli americani sapevano tutto di Tangentopoli ancor

prima che scoppiasse Mani Pulite. E come, secondo voi?" (Ancora

il mitico "Quick Ear")

Computer in grigioverde

Lo sappiamo tutti no? Internet è una bellissima mela che

sin da subito è nata col verme dentro. La rete è stata

confezionata apposta per l’esercito americano, ed è nata

per sopportare un bombardamento nucleare, come sanno anche i

sassi. Nei disegni dei suoi genitori il web non è venuto al

mondo per diffondere la fratellanza universale….tutt’altro!

Che poi come ogni figlio che si rispetti, il web si sia

divertito ad irridere i progetti di chi lo ha generato, è un’altra

storia. Ma persino i figli degeneri non recidono il loro

invisibile cordone ombelicale con gli augusti genitori. Né

del resto i grigioverdi hanno accettato che gli venisse

sottratta la loro creatura. Hanno solo accettato che essa

venisse data in affidamento a chi era in grado di farla

crescere e prosperare, in omaggio alle ineluttabili e

comprensibili leggi del profitto. E ancora oggi un computer

quando vede passare un militare, protende i cavetti e grida

"papà!!!!". Una battutaccia? Sentiamo Nicholas

Negroponte allora, che nel suo celeberrimo "Essere

digitali" così ci erudisce: "Fino agli anni ‘80 i

processori erano patrimonio esclusivo dei militari e delle

multinazionali. Ma l’enorme diffusione mondiale dei personal

computers non ha sottratto agli ambienti militari la

leadership ed il controllo in materia di informatica e

telecomunicazioni. Anzi, lo ha accresciuto". Lo sappiamo tutti no? Internet è una bellissima mela che

sin da subito è nata col verme dentro. La rete è stata

confezionata apposta per l’esercito americano, ed è nata

per sopportare un bombardamento nucleare, come sanno anche i

sassi. Nei disegni dei suoi genitori il web non è venuto al

mondo per diffondere la fratellanza universale….tutt’altro!

Che poi come ogni figlio che si rispetti, il web si sia

divertito ad irridere i progetti di chi lo ha generato, è un’altra

storia. Ma persino i figli degeneri non recidono il loro

invisibile cordone ombelicale con gli augusti genitori. Né

del resto i grigioverdi hanno accettato che gli venisse

sottratta la loro creatura. Hanno solo accettato che essa

venisse data in affidamento a chi era in grado di farla

crescere e prosperare, in omaggio alle ineluttabili e

comprensibili leggi del profitto. E ancora oggi un computer

quando vede passare un militare, protende i cavetti e grida

"papà!!!!". Una battutaccia? Sentiamo Nicholas

Negroponte allora, che nel suo celeberrimo "Essere

digitali" così ci erudisce: "Fino agli anni ‘80 i

processori erano patrimonio esclusivo dei militari e delle

multinazionali. Ma l’enorme diffusione mondiale dei personal

computers non ha sottratto agli ambienti militari la

leadership ed il controllo in materia di informatica e

telecomunicazioni. Anzi, lo ha accresciuto".

E’ vero, per certi versi è peggio di prima. Se prima si

controllavano tra di loro, adesso è come se ognuno di noi

avesse installato una cimice in casa propria, a quasi completa

disposizione di intrusi privati e statali. Isaac Aasimov,

esperto di fantapolitica, direbbe che era tutto già

preventivato, sin dalla fine degli anni ‘70. Prima vi

alfabetizziamo tecnologicamente, e poi vi controlliamo

comodamente. Così oltre che a russi e cubani, diamo un’occhiata

anche a voi, carini.

Il primo "pentito" di Echelon

Fred Stock, ex spia canadese, per quindici anni ha lavorato

al Cse, il servizio segreto canadese, come operatore alle

comunicazioni top secret. Ha vissuto in simbiosi col ricettore

di Echelon, la rete di satelliti spia organizzata dagli Stati

Uniti, con l'appoggio di Gran Bretagna, Canada, Australia e

Nuova Zelanda. Aveva esordito spiando Breznev e si e si è

ritrovato a correre appresso ai carteggi Vaticani e alle email

dei guerriglieri di Greenpeace. A quel punto ha aperto gli

occhi e li ha aperti anche a noi, diventando nel ’93 il

primo pentito di Echelon. Ha presentato denunce in parlamento

e alla corte per i diritti umani.e senza di lui la storia del

Grande Impiccione non avrebbe mai avuto gli onori della

cronaca. La decisione di Stock è stata provvidenziale e

pericolosa, perché ha spalancato la finestra nella privacy

dei servizi segreti di lingua inglese, scatenandone la

reazione ma svergognandoli agli occhi del mondo, come dei

colti in flagrante. Due anni fa, dopo aver accettato di fare

un'intervista con il giornale danese "Ekstra Bladet",

ha ricevuto pesanti minacce e ha deciso di chiudersi nel

silenzio. Da questo guscio sta cercando ora di farlo uscire l’Unione

europea che ha inserito le rivelazioni di Quick Ear negli atti

dell'inchiesta su Echelon . "Echelon doveva essere il

guardiano del villaggio - ha commentato amaramente Stock - Lo

hanno invece trasformato in un cannibale" Fred Stock, ex spia canadese, per quindici anni ha lavorato

al Cse, il servizio segreto canadese, come operatore alle

comunicazioni top secret. Ha vissuto in simbiosi col ricettore

di Echelon, la rete di satelliti spia organizzata dagli Stati

Uniti, con l'appoggio di Gran Bretagna, Canada, Australia e

Nuova Zelanda. Aveva esordito spiando Breznev e si e si è

ritrovato a correre appresso ai carteggi Vaticani e alle email

dei guerriglieri di Greenpeace. A quel punto ha aperto gli

occhi e li ha aperti anche a noi, diventando nel ’93 il

primo pentito di Echelon. Ha presentato denunce in parlamento

e alla corte per i diritti umani.e senza di lui la storia del

Grande Impiccione non avrebbe mai avuto gli onori della

cronaca. La decisione di Stock è stata provvidenziale e

pericolosa, perché ha spalancato la finestra nella privacy

dei servizi segreti di lingua inglese, scatenandone la

reazione ma svergognandoli agli occhi del mondo, come dei

colti in flagrante. Due anni fa, dopo aver accettato di fare

un'intervista con il giornale danese "Ekstra Bladet",

ha ricevuto pesanti minacce e ha deciso di chiudersi nel

silenzio. Da questo guscio sta cercando ora di farlo uscire l’Unione

europea che ha inserito le rivelazioni di Quick Ear negli atti

dell'inchiesta su Echelon . "Echelon doveva essere il

guardiano del villaggio - ha commentato amaramente Stock - Lo

hanno invece trasformato in un cannibale"

Echelon dispone di 5 basi mondiali, in quella di Ottawa

prestava servizio la spia pentita che rivela metodi ed oggetto

di lavoro dei ficcanaso governativi: " Nella mia base

lavoravano 50 operatori che filtravano tremila messaggi al

giorno. Quasi tutta la documentazione riservata era inviata

all'agenzia segreta Nsa, la National Security Agency. Ci siamo

sempre sentiti il fratellino minore degli Usa che doveva fare

il dirty job, il lavoro sporco".

Le origini: Reagan e la moderna guerra fredda. Da Echelon a

Cray II

Finita la guerra fredda tradizionale che aveva anche

componenti ideologiche nobili e condivisibili dall’opinione

pubblica (sottrarre l’Est europa da sotto il tacco

sovietico) e quindi "pubblicizzabili", se ne aprì

un’altra, sotterranea ed economica, dove non solo le

motivazioni non potevano venire sbandierate ma mutava la

definizione stessa e la fisionomia dei cosiddetti nemici.

Nella black list finì così l’Europa, temibilissimo

competitor degli Usa, ma senza tante clamorose strombazzate

tipiche delle guerre di religione classiche. Erano i tempi in

cui la Thatcher (chi non ricorda la vecchia zia acida, fiera

antieuropeista?) guidava l’Inghilterra dichiarando di avere

la nausea al solo pensare ad un intruppamento britannico nella

Cee. In questo scenario di debolezza politica europea e di

competizione economica all’interno della Nato, Ronald Reagan

ispirò e finanziò nuove tecnologie delle intercettazioni ed

impose una svolta al vecchio patto Ukusa, l'accordo siglato

tra Usa e Gran Bretagna nel '48 per la Sigint (signal

intelligence). Gli Usa iniziarono ad inviare nello spazio i

Vortex, nuovi satelliti spia, installati sopra all'equatore. Finita la guerra fredda tradizionale che aveva anche

componenti ideologiche nobili e condivisibili dall’opinione

pubblica (sottrarre l’Est europa da sotto il tacco

sovietico) e quindi "pubblicizzabili", se ne aprì

un’altra, sotterranea ed economica, dove non solo le

motivazioni non potevano venire sbandierate ma mutava la

definizione stessa e la fisionomia dei cosiddetti nemici.

Nella black list finì così l’Europa, temibilissimo

competitor degli Usa, ma senza tante clamorose strombazzate

tipiche delle guerre di religione classiche. Erano i tempi in

cui la Thatcher (chi non ricorda la vecchia zia acida, fiera

antieuropeista?) guidava l’Inghilterra dichiarando di avere

la nausea al solo pensare ad un intruppamento britannico nella

Cee. In questo scenario di debolezza politica europea e di

competizione economica all’interno della Nato, Ronald Reagan

ispirò e finanziò nuove tecnologie delle intercettazioni ed

impose una svolta al vecchio patto Ukusa, l'accordo siglato

tra Usa e Gran Bretagna nel '48 per la Sigint (signal

intelligence). Gli Usa iniziarono ad inviare nello spazio i

Vortex, nuovi satelliti spia, installati sopra all'equatore.

Così è nato il progetto P145, ovvero Echelon,

specializzato sulla Comint (comunication intelligence, i

messaggi via satellite). Stock prova orgoglio quando racconta

il progresso di allora: "Mi sembrava una cosa grandiosa.

Pensate che già dal 1984 con una di queste antenne in orbita

potevamo filmare un francobollo caduto per terra a

Tokyo". Ben presto la nuova guerra fredda ribaltò gli

scenari e così i "partner" europei vennero

considerati nemici dagli Usa. Dalla Russia comunista i

controlli si estesero ai capi di Stato europei, Sua Santità

compresa), alle aziende europee considerate strategiche (Airbus,

Thomson, Alenia) fino a spiare le organizzazioni non

governative quali Greenpeace, Amnesty International e Croce

Rossa. Oggi ci sono 120 satelliti spia che lavorano per

Echelon. E a terra c'è Cray II, l'ultima creatura della Nsa:

un cervellone elettronico capace di trattare 2 milioni di

messaggi ogni ora. Telefonate, fax, email.

Spioni versus uomo della strasa. Stessi mezzi, diversi fini

L’utilissima e meravigliosa rete, da molti di noi

apprezzata e usata, e le telecomunicazioni in genere altro non

sono sempre state che un prelibato osso attorno al quale si

sono affollati grandi imprenditori, apparati militari e

servizi segreti. Questo bocconcino che i militari hanno dovuto

abbassarsi a sgranocchiare assieme a noi comuni mortali è

utopia pensare che verrà mai gestito dall’uomo della

strada. Le società che erogano il servizio lo gestiscono, l’uomo

della strada lo usa, e gli immancabili guastafeste (in divisa

e non) lo controllano. L’utilissima e meravigliosa rete, da molti di noi

apprezzata e usata, e le telecomunicazioni in genere altro non

sono sempre state che un prelibato osso attorno al quale si

sono affollati grandi imprenditori, apparati militari e

servizi segreti. Questo bocconcino che i militari hanno dovuto

abbassarsi a sgranocchiare assieme a noi comuni mortali è

utopia pensare che verrà mai gestito dall’uomo della

strada. Le società che erogano il servizio lo gestiscono, l’uomo

della strada lo usa, e gli immancabili guastafeste (in divisa

e non) lo controllano.

Le contromisure a prova di spione professionista prevedono

un livello di conoscenza che l’uomo della strada (anzi, dell’autostrada

informatica) non avrà mai, a meno che non si imponga di stare

al passo. Il potere esercita il controllo facendo leva anche

sull’ignoranza, questa non è una novità. Tra servizi

segreti, Ecopost (la divisione Internet della polizia), basi

militari e, come se non bastasse, anche i benedetti hacker

(esperti di scappatoie informatiche e redattori di manuali di

autodifesa) e i maledetti cracker (che operano esclusivamente

per fare danni, furti di codici quando non addirittura

ricatti) è bene rendersi conto che le telecomunicazioni sono

potenzialmente e spesso praticamente una finestra spalancata

sulla nostra vita privata e che per difendersi sarà

necessario un aggiornamento continuo ed una consapevolezza che

non sconfini comunque mai nella paranoia.

No global e amanti dell’hi tech uniti contro gli

inveterati ficcanaso. E allora benedetti siano gli hacker

Ma cosa volete che vi faccia un hacker… Magari se

chattate vi intercetta i pvt (cioè i messaggi privati),

oppure vi clona e vi fa qualche scherzo pesantino, oppure

cercano di controllare il contenuto del vostro caro pc

inviandovi un Trojan (una specie di virus) ma nulla da cui non

ci si possa difendere dando una sonora strigliata virtuale al

buontempone di turno ed aggiornandosi seguendo i consigli di

autodifesa che gli stessi hacker elargiscono a chi ha voglia e

curiosità di informarsi. Pensate invece a quanti consigli

utili anti Echelon e fratellini pestiferi danno, invece (anche

sui loro siti pubblici) questi ribelli che ne sanno una più…

dei militari (o quasi). Benedetti ragazzi gli hacker: gli

unici che possono insegnarci a dar filo da torcere ai

pruriginosi gendarmi delle telecomunicazioni. Non tutto il

male vien per nuocere, ed inoltre i veri cattivoni sono i

cracker, come già detto. Quelli che vi mandano in tilt tutto,

anche se non siete la Nike od il ministero della Difesa Ma cosa volete che vi faccia un hacker… Magari se

chattate vi intercetta i pvt (cioè i messaggi privati),

oppure vi clona e vi fa qualche scherzo pesantino, oppure

cercano di controllare il contenuto del vostro caro pc

inviandovi un Trojan (una specie di virus) ma nulla da cui non

ci si possa difendere dando una sonora strigliata virtuale al

buontempone di turno ed aggiornandosi seguendo i consigli di

autodifesa che gli stessi hacker elargiscono a chi ha voglia e

curiosità di informarsi. Pensate invece a quanti consigli

utili anti Echelon e fratellini pestiferi danno, invece (anche

sui loro siti pubblici) questi ribelli che ne sanno una più…

dei militari (o quasi). Benedetti ragazzi gli hacker: gli

unici che possono insegnarci a dar filo da torcere ai

pruriginosi gendarmi delle telecomunicazioni. Non tutto il

male vien per nuocere, ed inoltre i veri cattivoni sono i

cracker, come già detto. Quelli che vi mandano in tilt tutto,

anche se non siete la Nike od il ministero della Difesa

Ancora una volta dunque è la rete a diventare il veicolo

per difendersi dagli effetti perversi della globalizzazione:

sul Tactical Media Crew, un sito del movimento tutto dedicato

a costruire un’informazione alternativa ai media

tradizionali, è on line un vero e proprio manuale

ipertestuale, una vasta raccolta di materiali tratti dalla

rete o da libri cartacei spesso introvabili in italiano, che

spiegano come fare a proteggere le proprie comunicazioni e gli

spostamenti attraverso Internet. "Dobbiamo prendere in

prima persona – scrivono gli autori del manuale – l’onere

di organizzare la nostra autodifesa contro i tentacoli, ben

occultati, ma straordinariamente presenti ed efficaci, del

dominio. Questo sito è dedicato all’esigenza di guadagnarci

una privacy nella società dell’informazione e del controllo

senza dover chiedere protezione a leggi, stati, o poliziotti

(che sono poi quelli dai quali vogliamo difendere la nostra

privacy)". Il sito comprende numerosi testi che spiegano

le tecniche di spionaggio, le filosofie del controllo, servizi

di media tradizionali, ma anche documenti ufficiali come lo

Stoa, il rapporto del parlamento europeo sulle tecnologie di

controllo politico.

La sezione più interessante sotto il profilo pratico è

quella dedicata alle tecniche di autodifesa. Tre sono le armi

difensive facilmente utilizzabili da noi tutti: Pgp, cookies e

anonymous remailer. Vediamo come funzionano:

Pgp. Sta per Pretty good privacy, un software che

consente di rendere leggibile un’e-mail attraverso un’apposita

parola chiave, che si può ottenere da appositi server. Il

sistema è quello della criptazione del testo, ovvero la

trasformazione automatica di ciò che si scrive in un apposito

codice chiuso da un "lucchetto" elettronico. I

software sono scaricabili in rete gratuitamente e il

meccanismo d’uso è abbastanza semplice.

Eliminare i Cookies. I "biscottini" sono

file di testo che vengono scaricati sul proprio Pc quando si

visita un sito Internet. Generalmente servono a

"identificare" il visitatore che debba accedere a

determinati servizi sul sito senza doversi registrare ogni

volta. Secondo gli autori del manuale possono essere sfruttati

per "tracciare" gli spostamenti su Internet di un

navigatore, magari per mandargli pubblicità mirata ai suoi

interessi. La soluzione suggerita è l’installazione di

software, anche questi reperibili in Rete, che appena ci si

sconnette spazzano via tutti i cookies.

Anonymous remailer. Esistono molti software

gratuiti in Rete attraverso i quali si può inviare un’e-mail

rendendo impossibile l'individuazione del mittente. In

sostanza l’e-mail viene spedita al servizio e recapitata al

destinatario sotto forma di un nuovo messaggio di posta

elettronica senza mittente. Il sito preannuncia un seguito del

manuale con le istruzioni per difendersi anche fuori da

Internet, contro telecamere a circuito chiuso, intercettazione

dei telefoni cellulari e altre possibili tracce elettroniche

come quelle lasciate usando un Bancomat. Roba da paranoici?

Può darsi, ma le statistiche dicono che la pagina di

autodifesa è stata visitata già da un migliaio di

navigatori. Altri siti interessanti che spiegano cosa vi può

combinare un malintenzionato sono www.alexmessomalex.com

, www.attivissimo.net, www.penombra.net www.zerohack.it

Ma ce n’è, per fortuna, a bizzeffe. Basta cercare.

L’Europa, pescata con le braghe calate, si indigna e

costituisce una commissione d’inchiesta contro il grande

guardone. Ma intanto culla l’idea di averne uno tutto suo

"Mandare in giro posta elettronica non criptata è

come spedire lettere senza la busta", si legge nel

documento ufficiale partorito dal Comitato di inchiesta del

Parlamento europeo. I parlamentari guidati dal tedesco Gerhard

Schmid hanno presentato oggi la bozza delle conclusioni, cui

sono giunti dopo circa 10 mesi di lavoro, secondo le quali il

sistema mondiale di intercettazione delle comunicazioni

Echelon esiste e non solo ascolta le conversazioni

telefoniche, ma "legge" fax ed email. I deputati di

Strasburgo ritengono che Echelon spii ogni giorno milioni di

messaggi inviati da persone comuni e da imprese, una vera e

propria violazione del diritto alla privacy garantito

solennemente a tutti i cittadini dalla Convenzione europea dei

diritti umani. "Mandare in giro posta elettronica non criptata è

come spedire lettere senza la busta", si legge nel

documento ufficiale partorito dal Comitato di inchiesta del

Parlamento europeo. I parlamentari guidati dal tedesco Gerhard

Schmid hanno presentato oggi la bozza delle conclusioni, cui

sono giunti dopo circa 10 mesi di lavoro, secondo le quali il

sistema mondiale di intercettazione delle comunicazioni

Echelon esiste e non solo ascolta le conversazioni

telefoniche, ma "legge" fax ed email. I deputati di

Strasburgo ritengono che Echelon spii ogni giorno milioni di

messaggi inviati da persone comuni e da imprese, una vera e

propria violazione del diritto alla privacy garantito

solennemente a tutti i cittadini dalla Convenzione europea dei

diritti umani.

La commissione che indaga su Echelon potrebbe decidere di

chiamare Stock come teste. "Non andrò. Sono stanco di

questa storia, parlare non è servito a niente, soltanto a

distruggere la mia vita". "Pensate veramente -

sottolinea beffardo Orecchio Lampo -che questo scandalo nasca

per difendere la privacy dei cittadini? Balle!! Gli europei

hanno creato questo clamore per sviare l'attenzione e

costruirsi la propria Echelon. Passato il polverone,

tratteranno alla pari con gli Stati Uniti. Il potere sulle

comunicazioni è l'ultima prova di supremazia". "All’Europa

rode che gli Usa negli ultimi anni abbiano conosciuto gran

parte degli scheletri nell’armadio dei potenti del Vecchio

Continente, come ad esempio Tangentopoli". Stock conclude

la sua rivelazione con un incoraggiamento: "Non siate

paranoici. Tecnicamente non possiamo essere controllati tutti.

Echelon oggi è usato come la bomba atomica: è un ottimo

deterrente".

E’ una guerra di potere tra nazioni, dunque, destinata

però a ricadere sui singoli cittadini. Con la

"scusa" dei pedofili, dei riciclaggi di denaro, e di

tutti i traffici illeciti che vengono condotti via pc o via

telefono, autorità di ogni tipo sono sempre attrezzate per

conoscere i movimenti privati di ciascuno di noi. Chi

controlla i controllori? Nessuno, come al solito. Chi

garantisce che gli interventi di violazione della privacy

vengano fatti solo in casi estremi e delicati? Nessuno. Su con

le antenne, signore e signori…

Gian Maria Maselli

|